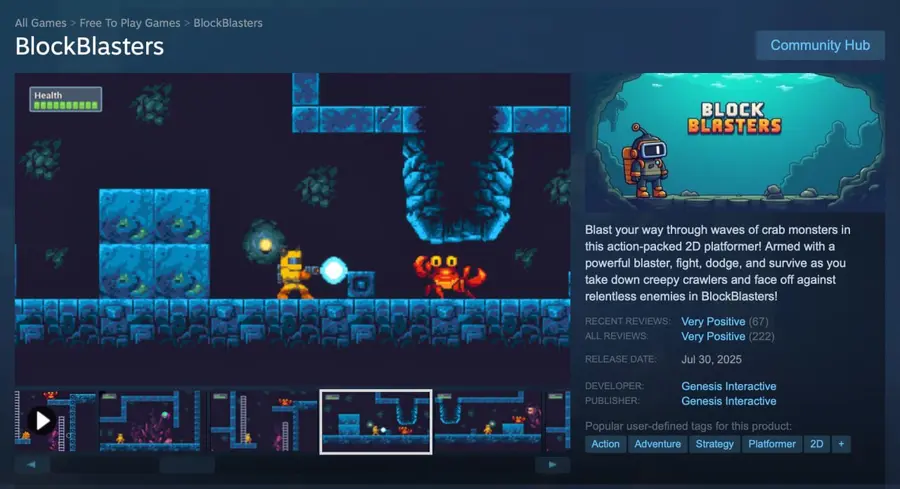

Масштабный взлом через игру в Steam: как троян в BlockBlasters украл у игроков более $150 000

Причины и схема атаки Атакующие воспользовались достаточно тривиальной, но эффективной методикой: сначала в каталог Steam была добавлена чистая, безопасная версия игры. Это снизило подозрительность и непрозрачность проекта, заставило модераторов и пользователей не обращать внимания на программу. Когда аудитория и число установок выросли, злоумышленники выпустили обновление, встраивавшее троян в исполняемые файлы игры. Пользователи получили апдейт через обычный механизм обновлений Steam — и вредонос оказался у них на машине незаметно.

По сути, хакеры обошли внутренние механизмы платформы не технически (не взламывая Steam), а социально — через доверие и процессовую инерцию. Ключевой момент: многие юзеры не проверяли цифровую подпись апдейта и доверяли автоматическому обновлению, а создатели игры получили доступ к установочным пакетам и средствам доставки контента.

Последствия: кто пострадал и в каком объеме По самой свежей сводке, количество пострадавших приближается к 478 человек. Суммарный ущерб — более $150 000. Пострадали как частные игроки, так и стримеры: у одного из каналов во время прямого эфира злоумышленники вывели значительную часть пожертвований. У многих жертв украли криптовалютные активы из локальных кошельков и расширений браузера, которые использовались для хранения токенов и NFT.

Кроме прямых финансовых потерь, атака вызвала сильное падение доверия к малоизвестным тайтлам на площадке и к схеме «скачал — играешь», особенно когда дело касается программ с возможностью интеграции в кошельки или обменники внутри игр.

Как именно работал троян Судя по пострадавшим и анализу образцов, троян выполнял несколько задач:

- искал на машине файлы кошельков и файлы с конфигурацией браузерных расширений;

- мониторил активность в мессенджерах и на страницах обменников;

- перехватывал копирование/вставку адресов (замена скопированного адреса на адрес атакующего);

- открывал бекдоры для последующих загрузок дополнительных модулей и кражи 2FA-токенов при слабой настройке.

Удар пришёл неожиданно: даже при соблюдении базовой осторожности многие потерпевшие уже хранили в браузере приватные ключи или использовали малоизвестные десктоп-кошельки без надежной шифровки. Важная деталь: вредонос был обнаружен во время стрима — это помогло оперативно узнать о проблеме, но масштабы вреда к этому моменту уже были велики.

Реакция платформ и разработчиков Администрация Steam оперативно удалила страницу проекта и свернула распространение обновлений. Команда игры отмалчивалась первые часы, затем сообщила, что их аккаунт разработчика был скомпрометирован — и что они сотрудничают с платформой и правоохранителями. Twitch приостановил некоторые трансляции и начал сотрудничество в рамках расследования. Правоохранительные органы в ряде юрисдикций принимают заявления пострадавших.

Однако очевидный вопрос — как избежать повторения подобного сценария — остаётся актуальным. Массовые инциденты почти всегда связаны с человеческим фактором: доверие, спешка, недостаток проверок.

Полезные советы по безопасности (чек-лист для игроков и стримеров)

- Проверяйте источник: скачивайте игры только от известных и проверенных разработчиков. Если проект малопопулярен, изучите отзывы и профиль автора.

- Отключите автоматические обновления для подозрительных приложений и всегда проверяйте цифровые подписи и комментарии к апдейту.

- Не храните приватные ключи и seed-фразы в браузере или в незашифрованных файлах. Используйте аппаратные кошельки или надёжные десктоп-кошельки с шифрованием.

- Включите двухфакторную аутентификацию (2FA) для всех сервисов и кошельков, по возможности — аппаратные 2FA-ключи.

- Проверяйте адреса при переводе: никогда не доверяйте адресу, автоматически вставленному в буфер обмена; внимательно сверяйте несколько символов в начале и в конце.

- Используйте антивирус и EDR-решения и держите их в актуальном состоянии; регулярно сканируйте систему.

- Разделяйте хранение: не храните на одной машине все активы; держите «рабочий» кошелёк с малыми суммами и «холодный» — с основными средствами.

- Проверяйте права приложений: перед установкой смотрите, к каким ресурсам программа запрашивает доступ.

- Регулярно делайте бэкапы важных файлов и храните их офлайн.

- Будьте осторожны с благотворительными стримами и ссылками в чате — проверяйте, куда вы переводите средства.

- Если стримите, ограничьте доступ к кошелькам во время эфирa; используйте отдельный канал для пожертвований, где деньги не хранятся в личных кошельках.

- Обновляйте ОС и браузеры — многие эксплойты используют давно закрытые уязвимости.

- Оповещайте сообщество: если заметили подозрительное поведение в игре или неожиданное обновление — предупредите других в чатах и на форумах.

- Подозрительные операции — сразу блокируйте: при первых признаках взлома отключайте интернет и переводите активы в холодное хранение (если есть возможность).

- Документируйте инцидент: сохраняйте скриншоты, логи, адреса переводов — это пригодится при обращении в поддержку и правоохранительные органы.

Заключение Атака через BlockBlasters — жёсткое напоминание: даже официальные механизмы распространения контента не дают абсолютной гарантии безопасности. Игровые платформы и стрим-сервисы — массовые площадки, и доверие здесь часто работает против пользователей. Самая надёжная защита — сочетание технических мер и здравого скепсиса: проверяйте, не храните приватное в браузере, обновляйте защиту и относитесь к сомнительным апдейтам как к потенциальной угрозе.